Inhaltsverzeichnis

- Kurzüberblick

- Rechtlicher Rahmen: DSGVO und nationale Vorgaben

- Sicherheitsanforderungen an Kommunikationskanäle

- Technische Standards und Protokolle für 2025 und darüber hinaus

- Zero-Trust-Architektur: Das neue Paradigma der Sicherheit

- Sichere Telemedizin und Ferndiagnostik

- Patientenkommunikation: Sichere Kanäle statt Risiko

- Notfallzugriff und rollenbasierte Autorisierung (RBAC)

- Endpoint-Security und Medical IoT (MIoT)

- Integration externer Dienstleister und Nachweispflichten

- Datensparsamkeit und Zweckbindung in der Praxis

- Risikoanalyse und Gegenmaßnahmen

- Pilotplan und Roadmap für die Umsetzung ab 2025

- Praxisbeispiele für sichere Kommunikationsprozesse

- Checkliste für die Umsetzung

- Weiterführende Ressourcen und gesetzliche Referenzen

Kurzüberblick

Die Kommunikationssicherheit im Gesundheitswesen ist die entscheidende Grundlage für die Digitalisierung medizinischer Prozesse und den Schutz hochsensibler Patientendaten. Sie erfordert eine proaktive Sicherheitsstrategie, die über traditionelle Perimetersicherheit hinausgeht und auf dem Zero-Trust-Prinzip sowie der konsequenten Einhaltung der DSGVO basiert.

Rechtlicher Rahmen: DSGVO und nationale Vorgaben

Die rechtliche Basis für den Umgang mit Patientendaten in der EU bildet die Datenschutz-Grundverordnung (DSGVO). Gesundheitsdaten fallen unter die „besonderen Kategorien personenbezogener Daten“ nach Artikel 9 DSGVO, deren Verarbeitung grundsätzlich untersagt ist, es sei denn, es liegt eine explizite Einwilligung oder eine gesetzliche Erlaubnis vor. Dies stellt höchste Anforderungen an die Sicherheit der Verarbeitung.

Ergänzend gelten nationale Gesetze wie das Fünfte Buch Sozialgesetzbuch (SGB V) oder spezifische Landeskrankenhausgesetze. Diese konkretisieren die Pflichten zur Gewährleistung von Vertraulichkeit, Integrität und Verfügbarkeit der Daten. Die Kommunikationssicherheit im Gesundheitswesen muss daher nicht nur technisch robust, sondern auch juristisch wasserdicht konzipiert sein.

Sicherheitsanforderungen an Kommunikationskanäle

Die Kommunikation in Kliniken, Praxen und zwischen Sektoren muss drei Kernziele der Informationssicherheit erfüllen:

- Vertraulichkeit: Unbefugte dürfen keine Kenntnis von Kommunikationsinhalten erlangen. Dies wird durch starke Ende-zu-Ende- und Transportverschlüsselung erreicht.

- Integrität: Daten dürfen während der Übertragung nicht unbemerkt verändert werden. Digitale Signaturen und kryptografische Prüfsummen (Hashes) sind hierfür essenziell.

- Verfügbarkeit: Autorisierte Nutzer müssen jederzeit auf die benötigten Informationen zugreifen können. Dies erfordert redundante Systeme und Schutz vor Denial-of-Service-Angriffen.

Zusätzlich sind Authentizität (die Echtheit der Kommunikationspartner) und Nachweisbarkeit (Revisionssicherheit der Prozesse) unverzichtbar für eine umfassende Kommunikationssicherheit im Gesundheitswesen.

Technische Standards und Protokolle für 2025 und darüber hinaus

Moderne Sicherheitsarchitekturen basieren auf etablierten und zukunftssicheren Standards. Für eine robuste Umsetzung sind folgende Protokolle fundamental:

OAuth2 und OpenID Connect (OIDC)

OAuth2 ist der De-facto-Standard für die Autorisierung von API-Zugriffen. Es ermöglicht Anwendungen den Zugriff auf Ressourcen im Namen eines Nutzers, ohne dessen Anmeldedaten preiszugeben. OpenID Connect (OIDC) ist eine darauf aufbauende Identitätsschicht, die eine sichere Authentifizierung und den Austausch von Nutzerinformationen ermöglicht. Dies ist zentral für die sichere Anbindung von Drittanbieter-Anwendungen oder Patientenportalen.

mTLS (Mutual Transport Layer Security)

Während Standard-TLS nur die Identität des Servers prüft, authentifiziert mTLS sowohl den Client als auch den Server über Zertifikate. Jeder Kommunikationsendpunkt (z.B. ein Klinikserver und ein mobiles Gerät eines Arztes) weist seine Identität kryptografisch nach. Dies verhindert Man-in-the-Middle-Angriffe und stellt sicher, dass nur autorisierte Geräte und Systeme miteinander kommunizieren.

FIDO2 und WebAuthn

FIDO2 ist ein offener Standard für die passwortlose Authentifizierung. Er nutzt Public-Key-Kryptografie und ermöglicht die Anmeldung mittels biometrischer Merkmale (Fingerabdruck, Gesichtserkennung) oder Sicherheitsschlüsseln. Dies erhöht die Sicherheit erheblich, da Phishing von Passwörtern unmöglich wird, und verbessert gleichzeitig die Benutzerfreundlichkeit.

TPM/TEE für Hardware-Sicherheit

Ein Trusted Platform Module (TPM) oder eine Trusted Execution Environment (TEE auf Englisch) sind sichere Bereiche innerhalb der Hardware eines Geräts. Sie schützen kryptografische Schlüssel und sensible Operationen vor dem Zugriff durch das Betriebssystem oder kompromittierte Software. Dies ist entscheidend für die Absicherung von Endgeräten wie Arzt-Smartphones oder Medical-IoT-Geräten.

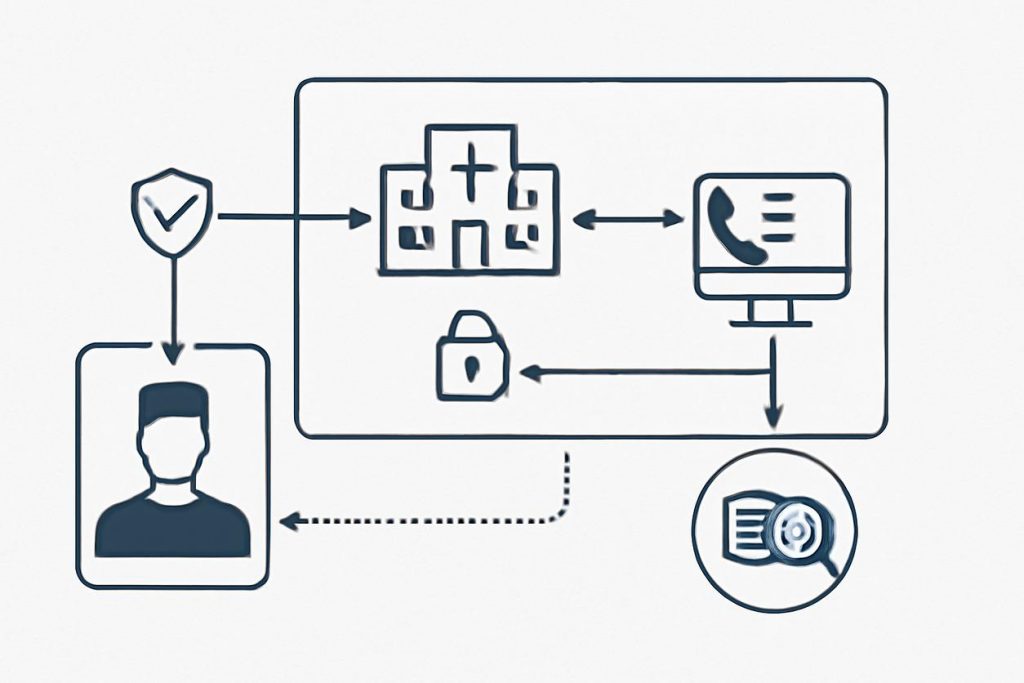

Zero-Trust-Architektur: Das neue Paradigma der Sicherheit

Das Zero-Trust-Modell bricht mit der veralteten Annahme, dass alles innerhalb des Kliniknetzwerks vertrauenswürdig ist. Der Grundsatz lautet: „Niemals vertrauen, immer überprüfen“. Jede Anfrage, unabhängig von ihrem Ursprung, muss authentifiziert und autorisiert werden, bevor der Zugriff gewährt wird.

Komponenten einer Zero-Trust-Architektur

- Policy Enforcement Point (PEP): Erzwingt die Zugriffsregeln direkt vor der Ressource (z.B. ein API-Gateway).

- Policy Decision Point (PDP): Trifft die Zugriffsentscheidung basierend auf Identität, Gerätestatus, Standort und anderen Kontextfaktoren.

- Starke Identitätsprüfung: Multi-Faktor-Authentifizierung (MFA) und FIDO2 sind der Standard.

- Netzwerksegmentierung: Das Netzwerk wird in kleine, isolierte Segmente (Mikrosegmente) unterteilt, um die laterale Ausbreitung von Angriffen zu verhindern.

- Kontinuierliche Überwachung: Der gesamte Datenverkehr wird protokolliert und auf Anomalien analysiert.

Sichere Telemedizin und Ferndiagnostik

Telemedizinische Anwendungen erfordern eine besonders hohe Kommunikationssicherheit im Gesundheitswesen. Videokonferenzen zwischen Arzt und Patient müssen Ende-zu-Ende-verschlüsselt (E2EE) sein, sodass nicht einmal der Plattformbetreiber die Inhalte einsehen kann. Der Austausch von Befunden oder Bildern muss über gesicherte, authentifizierte Kanäle erfolgen, die den Zugriff streng auf die berechtigten Personen beschränken.

Patientenkommunikation: Sichere Kanäle statt Risiko

Die Kommunikation mit Patienten über unsichere Kanäle wie unverschlüsselte E-Mails, SMS oder öffentliche Messenger-Dienste ist aus DSGVO-Sicht hochproblematisch. Sichere Alternativen sind:

- Dedizierte Patientenportale mit starker Authentifizierung.

- Spezialisierte Messenger-Dienste, die für das Gesundheitswesen zertifiziert sind und E2EE bieten.

- Einwilligungsmanagement: Für jede Form der elektronischen Kommunikation muss eine informierte und protokollierte Einwilligung des Patienten vorliegen.

Notfallzugriff und rollenbasierte Autorisierung (RBAC)

Im medizinischen Notfall muss der Zugriff auf Patientendaten schnell möglich sein. Ein „Break-the-Glass“-Verfahren erlaubt es, in definierten Ausnahmesituationen Zugriffsrechte zu erweitern. Dieser Vorgang muss jedoch zwingend:

- Eine klare Begründung erfordern.

- Umfassend protokolliert werden (Wer, wann, worauf, warum?).

- Automatisch eine Benachrichtigung an den Datenschutz- oder Sicherheitsbeauftragten auslösen.

Die alltägliche Zugriffskontrolle sollte strikt über ein rollen- und aufgabenbasiertes Berechtigungskonzept (RBAC) nach dem Need-to-know-Prinzip erfolgen.

Endpoint-Security und Medical IoT (MIoT)

Jedes Endgerät (PC, Tablet, Smartphone, medizinisches Gerät) ist ein potenzieller Angriffspunkt. Ein robustes Sicherheitskonzept umfasst:

- BYOD-Richtlinien (Bring Your Own Device): Klare Regeln für die Nutzung privater Geräte, idealerweise mit Container-Lösungen zur Trennung von privaten und dienstlichen Daten.

- Patch-Management: Ein systematischer Prozess zur zeitnahen Einspielung von Sicherheitsupdates für Betriebssysteme und Anwendungen. Dies ist bei langlebigen Medizingeräten (MIoT) eine besondere Herausforderung.

- Geräteverlust: Richtlinien zur Fernlöschung (Remote Wipe) und Festplattenverschlüsselung sind obligatorisch.

Integration externer Dienstleister und Nachweispflichten

Werden externe Dienstleister (z.B. für Labor Software, Abrechnungsdienste oder Cloud-Hosting) eingebunden, muss ein Auftragsverarbeitungsvertrag (AVV) gemäß Art. 28 DSGVO geschlossen werden. Die Verantwortung für die Datensicherheit bleibt jedoch bei der Klinik oder Praxis. Es ist unerlässlich, die Sicherheitsmaßnahmen des Dienstleisters regelmäßig zu prüfen (z.B. durch Audits oder Zertifikatsnachweise) und sichere Schnittstellen (APIs) zu definieren.

Datensparsamkeit und Zweckbindung in der Praxis

Die Prinzipien der Datensparsamkeit und Zweckbindung (Art. 5 DSGVO) müssen auch in Kommunikationsprozessen gelebt werden. Es dürfen nur die Daten übermittelt werden, die für den spezifischen Behandlungs- oder Verwaltungsschritt absolut notwendig sind. Beispielsweise sollte eine Terminerinnerung per SMS keine Diagnosedetails enthalten.

Risikoanalyse und Gegenmaßnahmen

Eine strukturierte Risikoanalyse ist die Grundlage jeder Sicherheitsstrategie. Typische Risiken und Gegenmaßnahmen sind:

| Risiko | Gegenmaßnahme |

|---|---|

| Insider-Risiken (absichtlich/unabsichtlich) | RBAC, Schulungen, Logging, Zero-Trust-Prinzipien |

| Geräteverlust oder -diebstahl | Verschlüsselung, Remote Wipe, MFA |

| Phishing und Social Engineering | FIDO2, Mitarbeitersensibilisierung, E-Mail-Filter |

| Veraltete Software (fehlendes Patch-Management) | Automatisierte Patch-Verteilung, Inventarisierung, Segmentierung von Legacy-Systemen |

Pilotplan und Roadmap für die Umsetzung ab 2025

Die Einführung einer umfassenden Kommunikationssicherheit im Gesundheitswesen sollte schrittweise erfolgen.

Phase 1: Analyse und Konzeption (Q1-Q2 2025)

- Bestandsaufnahme der aktuellen Kommunikationswege und -systeme.

- Durchführung einer Risikoanalyse und Definition der Schutzziele.

- Entwurf der Zero-Trust-Zielarchitektur und Auswahl der technologischen Bausteine.

Phase 2: Pilotprojekt (Q3 2025)

- Auswahl eines begrenzten Anwendungsfalls (z.B. sichere Kommunikation einer Abteilung).

- Implementierung der Zero-Trust-Komponenten im Pilotbereich.

- Sammlung von Erfahrungen und Anpassung des Konzepts.

Phase 3: Rollout und Betrieb (ab Q4 2025)

- Schrittweise Ausweitung der neuen Sicherheitsarchitektur auf weitere Bereiche.

- Etablierung eines kontinuierlichen Überwachungs- und Verbesserungsprozesses.

- Regelmäßige Schulungen der Mitarbeiter und Audits.

Praxisbeispiele für sichere Kommunikationsprozesse

- Telekonsil: Zwei Ärzte unterschiedlicher Einrichtungen besprechen einen Patientenfall über eine Ende-zu-Ende-verschlüsselte Videoplattform. Der Zugriff auf die Patientenakte des Konsilanbieters erfolgt über eine mTLS-gesicherte API mit OAuth2-Autorisierung.

- Notfallübermittlung: Ein Rettungsdienst übermittelt Vitaldaten aus dem Krankenwagen an die Notaufnahme. Die Übertragung ist transportverschlüsselt, und nur das autorisierte MIoT-Gerät im Rettungswagen kann eine Verbindung zum Kliniksystem aufbauen.

- Abrechnungsdaten: Eine Praxis übermittelt Abrechnungsdaten an einen externen Dienstleister. Die Daten werden vor der Übertragung pseudonymisiert und über eine gesicherte Schnittstelle (API) gesendet, deren Zugriff per mTLS und OAuth2 kontrolliert wird.

Checkliste für die Umsetzung

Technische Prüfungen

- Sind alle externen Kommunikationswege mit starker Verschlüsselung (TLS 1.3) gesichert?

- Wird mTLS für die Server-zu-Server- und Gerät-zu-Server-Kommunikation eingesetzt?

- Ist eine Multi-Faktor-Authentifizierung (MFA), idealerweise FIDO2, für alle Zugänge etabliert?

- Existiert ein zentrales Identitäts- und Zugriffsmanagement (IAM)?

- Ist das Netzwerk mikrosegmentiert?

Dokumentation und Prozesse

- Ist ein aktuelles Verzeichnis von Verarbeitungstätigkeiten (VVT) vorhanden?

- Sind die Auftragsverarbeitungsverträge (AVV) mit allen Dienstleistern aktuell und geprüft?

- Gibt es ein dokumentiertes Notfallzugriffskonzept?

- Werden Datenschutz-Folgenabschätzungen (DSFA) für neue Prozesse durchgeführt?

Auditnachweise

- Werden alle sicherheitsrelevanten Zugriffe lückenlos protokolliert (Logging)?

- Finden regelmäßige Penetrationstests und Sicherheitsaudits statt?

- Sind die Schulungsnachweise der Mitarbeiter dokumentiert?

Weiterführende Ressourcen und gesetzliche Referenzen

Für vertiefende Informationen und den Austausch mit Fachkollegen sind die Webseiten von Berufsverbänden und Fachgesellschaften eine wertvolle Quelle:

- GDD (Gesellschaft für Datenschutz und Datensicherheit e.V.): https://www.gdd.de

- BvD (Berufsverband der Datenschutzbeauftragten Deutschlands e.V.): https://www.bvdnet.de/de/home

Die rechtlichen Grundlagen sind direkt in der DSGVO sowie in nationalen Gesetzen wie dem SGB V und dem Digitale-Dienste-Gesetz (DDG) verankert.

Ergänzende Artikel zum Thema

- Datenschutz im Gesundheitswesen: Praktischer Umsetzungsleitfaden

- Datenschutz im Gesundheitswesen: Praktische Umsetzung und DSFA

- DSGVO und Gesundheitsdaten: Praxisleitfaden für Leistungserbringer

- Patientenkommunikation sicher gestalten: Datenschutz klar geregelt

- Patientendaten Sicherheit: Praxisorientierter Schutzleitfaden